Jonghyun Woo

Editors of ITU-T X.1220

Resumen

Tipos de ciberataques y sistemas de defensa por tipo

Recientemente se han producido sucesivamente diversos ciberataques dirigidos a empresas de telecomunicaciones, instituciones médicas y organismos gubernamentales. Estos ciberataques pueden clasificarse en cuatro tipos generales según su modo de funcionamiento.

- Ataques a vulnerabilidades de software

- Ataques de malware

- Ataques de phishing

- Ataques DDoS (denegación de servicio distribuida)

Entre ellos, los ataques a vulnerabilidades de software aprovechan los fallos de los sistemas operativos o los programas empresariales que utilizamos, lo que permite a los atacantes hacerse con privilegios administrativos. Los atacantes obtienen derechos de administrador en ordenadores o servidores a través de dichos fallos y ejecutan comandos como si fueran usuarios legítimos. En consecuencia, causan daños al filtrar o cifrar (ransomware) los datos del sistema. Los operadores de ordenadores o servidores deben aplicar parches y actualizaciones periódicamente para defenderse de esto. Sin embargo, en la práctica, en muchos casos los atacantes aprovechan vulnerabilidades para las que el proveedor de software aún no ha proporcionado un parche, o vulnerabilidades de día cero no reveladas.

El segundo tipo de ataque son los ataques de malware. Los ataques de malware consisten en infectar los sistemas con programas maliciosos y realizar continuamente actividades maliciosas en segundo plano. Los atacantes distribuyen el malware a través de archivos adjuntos de correo electrónico, enlaces maliciosos, descargas no solicitadas y medios similares. Una vez que un dispositivo está infectado, puede utilizarse para causar diversos daños, como la filtración de datos, la recopilación de información, el control remoto y el registro de teclas. El malware avanzado, en particular, emplea técnicas de evasión de la detección, como la ofuscación o los rootkits, para eludir los antivirus y las soluciones de seguridad, lo que dificulta su detección y eliminación.

El tercero son los ataques de phishing. Los ataques de phishing son técnicas de ingeniería social que suplantan la identidad de remitentes o servicios de confianza para robar información personal o de autenticación. Los atacantes engañan a los usuarios a través del correo electrónico, mensajes de texto (SMS), mensajería instantánea o páginas de inicio de sesión falsas, incitándoles a introducir contraseñas, OTP, datos de tarjetas o a instalar malware. El phishing se aprovecha de la «confianza humana» más que de las vulnerabilidades técnicas, por lo que es fácil pasarlo por alto. Su tasa de éxito y la magnitud de los daños son especialmente elevadas en los ataques dirigidos (spear phishing). Se están realizando esfuerzos para reducir la vulnerabilidad de los usuarios mediante la implementación de métodos de autenticación sólidos, el bloqueo preventivo de enlaces sospechosos, la formación periódica en materia de seguridad y los ejercicios de simulación de phishing. Sin embargo, en última instancia, es imposible evitar que los usuarios sean engañados por los atacantes.

Por último, un ataque DDoS consiste en utilizar numerosos dispositivos distribuidos para concentrar un tráfico excesivo en un servidor o servicio específico, lo que imposibilita la prestación normal del servicio. Los atacantes aprovechan las redes de bots o los recursos en la nube para saturar el ancho de banda de la red o consumir los recursos de las aplicaciones, lo que degrada la disponibilidad del servicio. Los ataques DDoS a gran escala pueden provocar interrupciones en el servicio, pérdidas económicas y daños a la reputación de las empresas. Para mitigar esto, se pueden aplicar técnicas de depuración y filtrado del tráfico, CDN periféricas o servicios de mitigación basados en la nube; sin embargo, es imposible bloquear de forma preventiva los ataques de tráfico excesivo que entran a través de las redes públicas.

| Categoría | Técnicas principales | Objetivos principales | Objetivo (resultado) | Métodos de defensa | Proporción |

|---|---|---|---|---|---|

| Vulnerabilidades de software | Explotación de vulnerabilidades → Elevación de privilegios | Servidor·Nube·Aplicación | Robo de privilegios de administrador → Acceso interno | Parches/Actualizaciones | 25% |

| Malware (Ransomware) | Instalación y ejecución de código malicioso | PC personales · Servidores · Equipos médicos | Cifrado de datos · Fuga de datos · Demandas monetarias | Antivirus/EDR | 30% |

| Phishing · Ingeniería social | Correo electrónico·Mensajes engañosos | Empleados·Cuentas de usuario | Compromiso de cuentas → Penetración interna | Phishing-resistant MFA | 40% |

| DDoS | Ataques de tráfico masivo | Servicios·Portales web | Parálisis del acceso·Interrupción del negocio | Ataques de tráfico | 5% |

De estos cuatro tipos de ataques, es más realista que el personal de seguridad y los operadores de sistemas centren sus preparativos en la defensa contra los ataques de vulnerabilidad de software y los ataques de malware, en lugar de concentrarse en los ataques de phishing que engañan a los empleados o los ataques DDoS que envían tráfico a través de redes públicas. Dado que estos dos tipos de ataques representan más de la mitad de todos los ciberataques, reforzar las defensas en estas áreas es el método más eficaz para aumentar los niveles generales de seguridad.

Limitaciones de los sistemas de defensa existentes y establecimiento de nuevas normas de defensa

En teoría, se podría configurar un enfoque de lista blanca para permitir que solo funcionen los «paquetes de red registrados» o los «programas aprobados». Sin embargo, implementar un enfoque de lista blanca en la capa de red, donde todos los sistemas comparten conectividad, o en la capa de terminales, donde se ejecutan múltiples aplicaciones de software, es extremadamente difícil en la práctica. Es imposible predecir cómo pueden cambiar los paquetes de red de un sistema y, dado que cada día se publican parches para los sistemas operativos, volver a registrarlos cada vez es ineficaz.

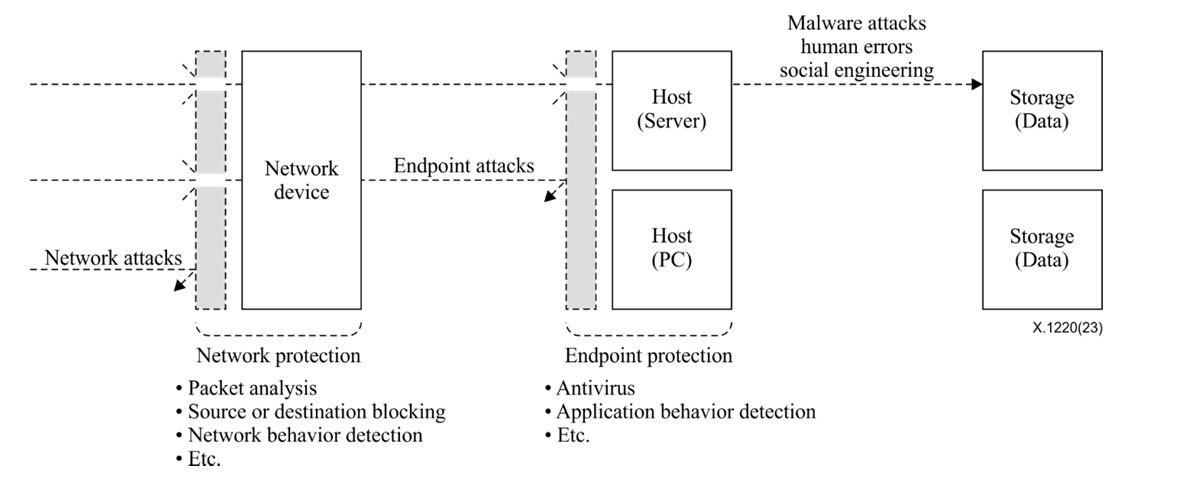

Por lo tanto, incluso si el personal de seguridad o los administradores de sistemas realizan actualizaciones constantes en los sistemas protegidos, mantienen actualizados los patrones antivirus y supervisan el tráfico de red para operar una defensa multicapa, si un atacante aprovecha una vulnerabilidad de software que desconocemos, ataca durante la fase de preparación del parche tras descubrirse una vulnerabilidad, desarrolla nuevo malware para eludir los sistemas de detección antivirus existentes o despliega malware que opera con patrones de comportamiento novedosos para burlar los motores de detección de comportamiento existentes, nuestros valiosos datos podrían ser robados o cifrados.

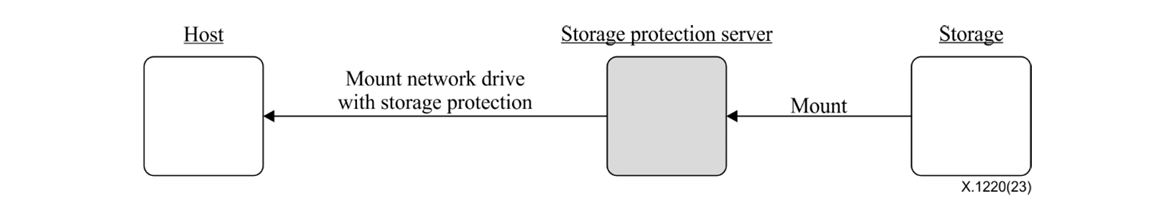

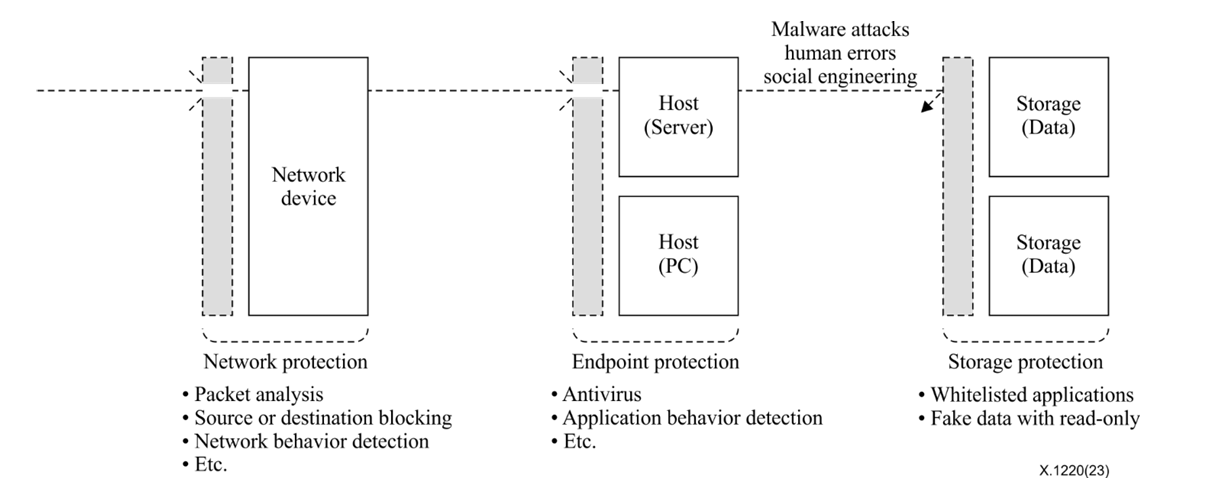

Para abordar esta cuestión, el UIT-T, un organismo internacional de normalización dependiente de las Naciones Unidas, ha establecido una nueva norma internacional, la UIT-T X.1220, para la protección del almacenamiento. Este enfoque aplica un método de control de acceso mediante lista blanca no a la red o a los puntos finales compartidos por múltiples sistemas, sino directamente en la capa de almacenamiento donde se guardan los datos.

Esta tecnología se sitúa entre el terminal y el almacenamiento. Cada vez que un programa que se ejecuta en el terminal solicita datos, comprueba si ese programa está preinscrito. Los programas registrados pueden leer y escribir datos reales, pero los programas no registrados solo pueden acceder a datos ficticios.

Si un programa no registrado solicita datos, se le proporcionan datos falsos con atributos de solo lectura. Esto significa que, incluso si un atacante aprovecha una vulnerabilidad del software o ejecuta malware en un PC o servidor para intentar robar o cifrar archivos dentro de la protección del almacenamiento, no podrá acceder a los datos reales.

Es fundamental que, cuando el personal de seguridad o los administradores del sistema intenten registrar programas permitidos, introduzcan un código OTP en el PC o servidor. Esto evita el registro arbitrario de programas maliciosos. En consecuencia, incluso si el terminal ya ha sido comprometido por un atacante, cualquier programa no registrado mediante OTP no puede cifrar ni eliminar datos.

Por lo tanto, incluso si se producen ataques que aprovechan vulnerabilidades desconocidas o nuevos ataques de malware, los datos almacenados en Storage Protection permanecen protegidos de forma segura y solo son accesibles para los programas autorizados.

Un nuevo paradigma de ciberdefensa que se extiende a la protección del almacenamiento

Para contrarrestar los ciberataques cada vez más evolucionados, se requiere una nueva perspectiva que vaya más allá de los enfoques centrados en la defensa y centrados únicamente en las capas de red o de punto final, incorporando consideraciones de seguridad en la capa de almacenamiento. Al diseñar el almacenamiento no solo como un repositorio de datos, sino como la última línea de defensa impenetrable, se pueden complementar los dominios de datos que los marcos de seguridad existentes no han podido proteger adecuadamente.

De cara al futuro, debemos seguir desarrollando este sistema de control de acceso a los datos basado en listas blancas. Debemos investigar y ampliar continuamente un nuevo género de seguridad capaz de bloquear simultáneamente los ataques de vulnerabilidad y los ataques de malware a nivel de almacenamiento. Esto representa algo más que la simple introducción de una única tecnología; es el primer paso hacia un cambio fundamental del paradigma de la ciberseguridad.