Jonghyun Woo

ITU-T X.1220の編集者

要約

サイバー攻撃の種類と種類別防御体系

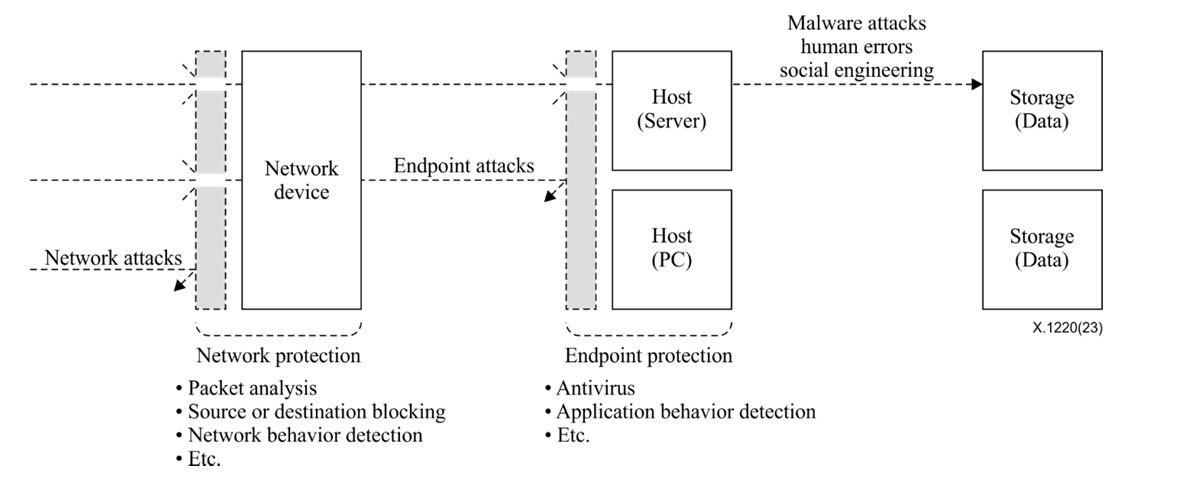

サイバー攻撃の種類と種類別防御体系最近、通信会社、医療機関、政府機関を対象とした様々なサイバー攻撃が相次いでいます。これらのサイバー攻撃は、動作方式を基準に大きく四つに分類されます。

- ソフトウェア脆弱性攻撃

- マルウェア攻撃

- フィッシング攻撃

- DDoS(分散型サービス拒否)攻撃

このうちソフトウェア脆弱性攻撃は、私たちが使用しているオペレーティングシステムや業務プログラムの欠陥を悪用し、攻撃者が管理者権限を奪取する方式です。攻撃者はこうした欠陥を通じてPCやサーバーの管理者権限を確保し、正当なユーザーのようにコマンドを実行します。その結果、システム内部のデータを流出させたり暗号化(ランサムウェア化)したりして被害をもたらします。PCやサーバーの運用者はこれを防御するために定期的にパッチと更新を実行すべきですが、実際にはソフトウェアベンダーが迅速にパッチを提供できなかったり、まだ公開されていないゼロデイ脆弱性を悪用する事例が多く見られます。

第二の攻撃タイプはマルウェア攻撃です。マルウェア(悪意のあるコード)攻撃は、悪意のあるプログラムを利用してシステムを感染させ、バックグラウンドで継続的に悪意のある行為を実行する方式です。攻撃者はメール添付ファイル、悪意のあるリンク、ドライブバイダウンロードなどを通じてマルウェアを拡散し、感染したデバイスを通じてデータ漏洩、情報収集、遠隔操作、キーロギングなど様々な被害を引き起こします。特に高度化されたマルウェアは難読化やルートキットのような検知回避技術を使用し、アンチウイルスやセキュリティソリューションを迂回するため、検知と除去が困難です。

三つ目はフィッシング攻撃です。フィッシング攻撃は、信頼できる送信者やサービスに偽装して個人情報や認証情報を奪うソーシャルエンジニアリング攻撃の手法です。攻撃者はメール、SMS、メッセンジャー、偽のログインページなどを通じてユーザーを騙し、パスワード、OTP、カード情報などの入力を誘導したり、マルウェアをインストールさせたりします。フィッシングは技術的な脆弱性ではなく「人間の信頼」を狙うため油断しやすく、特に標的型(スピアフィッシング)攻撃ほど成功率と被害規模が大きくなります。強力な認証手段の適用、不審なリンクの事前遮断、定期的なセキュリティ教育やフィッシング模擬訓練などを通じてユーザーの脆弱性を減らす努力がなされていますが、究極的にはユーザーが攻撃者に騙されないように予防することは不可能です。

最後に、DDoS攻撃は多数の分散されたデバイスを利用して特定のサーバーやサービスに過剰なトラフィックを集中させ、正常なサービス提供を不可能にする攻撃です。攻撃者はボットネットやクラウドリソースを悪用してネットワーク帯域幅を飽和させたり、アプリケーションリソースを消耗させたりして、サービスの可用性を低下させます。 大規模なDDoS攻撃は、企業のサービス停止、金銭的損失、評判の毀損を引き起こす可能性があります。これを緩和するために、トラフィックスクラブおよびフィルタリング、エッジCDNやクラウドベースの緩和サービスを適用できますが、公開ネットワーク経由で流入する過剰なトラフィック攻撃を事前に遮断することは不可能です。

| 区分 | 主要な手法 | 主な被害対象 | 目標(結果) | 防御方法 | 比重 |

|---|---|---|---|---|---|

| ソフトウェア脆弱性 | 脆弱性エクスプロイト → 権限昇格 | サーバー・クラウド・アプリケーション | 管理者権限奪取 → 内部アクセス | パッチ/アップデート | 25% |

| マルウェア(ランサム) | 悪意のあるコードのインストール・実行 | 個人PC・サーバー・医療機器 | データ暗号化・流出・金銭要求 | アンチウイルス/EDR | 30% |

| フィッシング・ソーシャルエンジニアリング | メール・メッセージの騙し | 従業員・ユーザーアカウント | アカウント乗っ取り → 内部侵入 | フィッシング対策MFA | 40% |

| DDoS | 大量トラフィック攻撃 | サービス・ウェブポータル | 接続麻痺・業務中断 | トラフィックスクラム | 5% |

4種類の攻撃のうち、従業員を騙すフィッシング攻撃や公開ネットワークへトラフィックを送信するDDoS攻撃に、セキュリティ担当者やシステム運用者が集中的に備えるよりも、ソフトウェア脆弱性攻撃とマルウェア攻撃への対策が現実的である。特にこれら2種類の攻撃が全サイバー攻撃の半数以上を占めるため、この分野の防御体制を強化することが、全体のセキュリティレベルを高める最も効果的な方法である。

既存の防衛体系の限界と新たな防衛基準の制定

理論的にはホワイトリスト方式で「登録されたネットワークパケット」や「許可されたプログラム」のみ動作させる構成も可能ですが、全てのシステムが共有するネットワーク層や複数のソフトウェアが稼働するエンドポイント層でホワイトリスト方式を運用することは現実的に極めて困難です。どのシステムのネットワークパケットが変化するかを予測できず、OSのパッチが毎日のようにリリースされる状況で、これを毎回再登録する行為は効率性が低下します。

したがって、セキュリティ担当者やシステム管理者が保護対象システムに対する更新を継続的に実施し、ウイルス対策ソフトのパターンを最新化しながら、ネットワークトラフィックを監視して多層防御を運用している場合でも、 攻撃者が我々が知らないソフトウェアの脆弱性を利用して攻撃したり、脆弱性が発見されてもパッチが準備中の時期に攻撃したり、新しいマルウェアを開発して既存のアンチウイルスの検査体系を迂回したり、新しい動作様式で動作するマルウェアを配布して既存の行動検知エンジンを迂回すると、我々の貴重なデータが奪取されたり暗号化されたりする可能性があります。

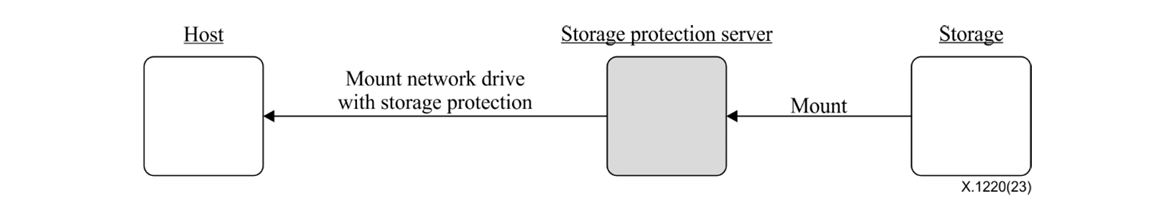

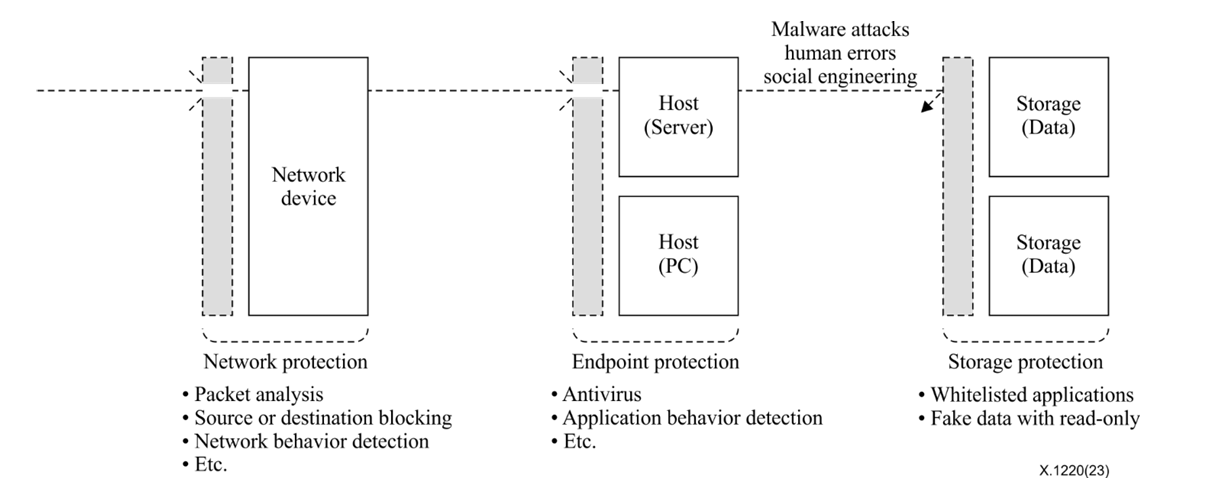

この問題を解決するため、国連傘下の国際標準化機関であるITU-Tでは、複数のシステムが共同で利用するネットワークやエンドポイントではなく、データが保存されたストレージ層にホワイトリスト方式のアクセス制御を適用する新たなストレージ保護(Storage Protection)を国際標準ITU-T X.1220として制定しました。

この技術は端末とストレージの間に位置し、端末で動作するプログラムがデータを要求するたびに、そのプログラムが事前に登録されたプログラムであるかを検査します。登録されたプログラムは実際のデータを読み書きできますが、未登録プログラムは偽のデータのみにアクセスできます。

未登録プログラムがデータ要求を行った場合、読み取り専用属性の偽データ(fake data)を提供します。つまり、攻撃者がソフトウェアの脆弱性やマルウェアをPCやサーバーで実行し、ストレージプロテクション内のファイルを窃取または暗号化しようとしても、実際のデータにはアクセスできないようにしたものです。

何よりも、セキュリティ担当者やシステム運用者が許可プログラムを登録しようとする際、PCやサーバーでOTPコードを入力させることで、任意に悪意のあるプログラムを登録できないようにします。したがって、端末が既に攻撃者に掌握されていたとしても、OTPで登録されていないプログラムはデータを暗号化したり削除したりできません。

したがって、未知の脆弱性を悪用した攻撃や新たなマルウェア攻撃が発生しても、ストレージプロテクションに保存されたデータには許可されたプログラムのみがアクセスできるため、安全に保護されます。

ストレージプロテクションによって拡張される新たなサイバー防御パラダイム

次第に変化するサイバー攻撃に備えるためには、ネットワーク層やエンドポイント層における防御中心のアプローチを超え、ストレージ層においてもセキュリティを考慮する新たな視点が必要です。ストレージを単なるデータ保存領域ではなく、攻撃が通過できない最後の防衛線として設計すれば、既存のセキュリティ体制が対応しきれていないデータ領域を補完できます。

앞으로는 이러한 화이트리스트 기반의 데이터 접근 제어 체계를 더욱 발전시켜, 스토리지 수준에서 취약점 공격과 멀웨어 공격을 동시에 차단할 수 있는 새로운 보안 장르(Security Genre) 를 지속적으로 연구하고 확장해 나가야 합니다. 이는 단순히 한 기술의 도입을 넘어, 사이버 보안의 패러다임을 근본적으로 전환시키는 방향으로 나아가는 첫걸음이 될 것입니다.